Uniformi Maglie Pantaloni Tute Donne Arbitro Di Basket Vestiti Insiemi Concorso Di Pallacanestro Del Giudice Fast Dry Diy Stampa 3 Da 96,98 € | DHgate

Talenti si nasce, campioni si diventa" alla Polisportiva S. Mamolo ospite l' arbitro Saverio Lanzarini - Renonews.it

Uniformi Maglie Pantaloni Tute Donne Arbitro Di Basket Vestiti Insiemi Concorso Di Pallacanestro Del Giudice Fast Dry Diy Stampa 3 Da 96,98 € | DHgate

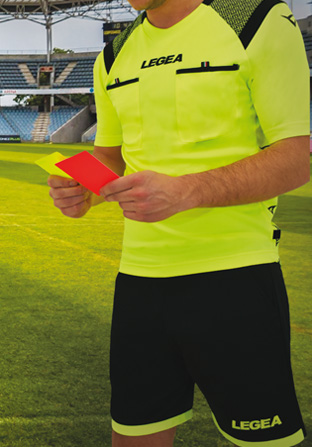

nero arbitro di calcio pantaloni uomini 4-way elasticizzato poli/spandex calcio pantaloni da basket da uomo con passanti per cintura| Alibaba.com

nero arbitro di calcio pantaloni uomini 4-way elasticizzato poli/spandex calcio pantaloni da basket da uomo con passanti per cintura| Alibaba.com

Uniformi Maglie Pantaloni Tute Donne Arbitro Di Basket Vestiti Insiemi Concorso Di Pallacanestro Del Giudice Fast Dry Diy Stampa 3 Da 96,98 € | DHgate

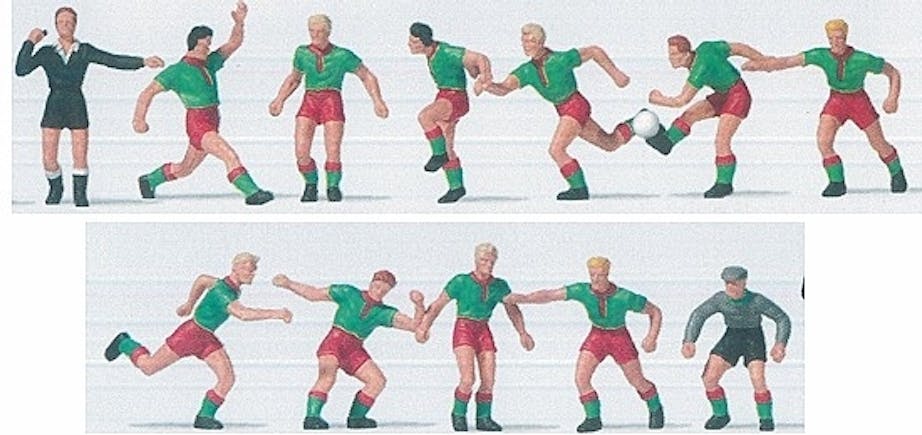

Preiser 10757 Squadra di calcio (maglia verde pantaloni rossi) con portiere e arbitro - TecnoModel.it

JMEDIC Pantaloni Corti Uomo Larghi Abbigliamento Calcio Basket Abbigliamento Muay Thai Divisa Arbitro Calcio Pantaloncini Ginnastica Costume Uomo Cartoni Animati 2023 : Amazon.it: Moda

Uniformi Maglie Pantaloni Tute Donne Arbitro Di Basket Vestiti Insiemi Concorso Di Pallacanestro Del Giudice Fast Dry Diy Stampa 3 Da 96,98 € | DHgate

Abbigliamento sportivo :: Long Pants :: Champro sports Long pants :: Gray Long pants :: Pantaloni da arbitro Champro The Field Baseball 30" vita grigi

JMEDIC Pantaloni Corti Uomo Larghi Abbigliamento Calcio Basket Abbigliamento Cargo uomo Divisa Arbitro Calcio Costumi Da Bagno uomo costume uomo lunghi al ginocchio 2023 : Amazon.it: Moda

L'umiltà di chiamarsi Minors - L'ARBITRO MINORS - L'arbitro Minors è una persona che va rispettata. Solo per il fatto che ha il coraggio di arbitrarci. - In genere, il Minors viene